Hazırlayanlar: Nefise Nur Erdaş ve Rojin Ceylancı

Günümüzde dijital ekosistemlerin ulaştığı devasa boyutlar—bulut bilişimden nesnelerin internetine (IoT), 5G ağlarından mikro hizmet mimarilerine kadar—veri trafiğini daha önce hiç görülmemiş bir yoğunluğa ulaştırmış durumdadır.

Bu genişleme, beraberinde siber saldırıların sadece hacmini değil, aynı zamanda sofistike yapısını ve varyasyon hızını da insan analistlerin bilişsel sınırlarının çok ötesine taşımaktadır.

Geleneksel güvenlik mimarileri, büyük oranda İmza Tabanlı Saldırı Tespit Sistemleri (Signature-based IDS) üzerine kuruludur.

Bu sistemler, tıpkı bir suçlu veri tabanı gibi çalışmaktadır; yalnızca daha önce tanımlanmış, parmak izi alınmış ve “kara listeye” eklenmiş tehditleri durdurabilir.

Ancak modern siber dünyada asıl yıkıcı güç, bu “bilinen” tehditlerden ziyade, yazılım açıklarından yararlanan ve henüz bir savunma reçetesi bulunmayan “Sıfırıncı Gün” (Zero-day) saldırılarıdır. Saldırganlar artık statik kodlar yerine, kendi kendini modifiye edebilen polimorfik zararlı yazılımlar kullanmaktadır.

İşte tam bu noktada, savunma hattımızda bir zeka devrimi gerçekleşmesi kaçınılmaz hale gelmiştir.

Yapay Zeka (AI) ve Makine Öğrenmesi (ML), siber güvenlikte pasif birer filtreleme aracı olmanın ötesine geçerek devasa veri yığınları içindeki sinsi anomalileri milisaniyeler içinde fark edebilen aktif, otonom ve proaktif birer karar vericiye dönüşmektedir.

Bu teknolojiler, yalnızca geçmişin saldırı kalıplarını ezberlemekle kalmaz; ağın “normal” davranış formunu öğrenerek daha önce hiç karşılaşılmamış tehditleri bile niyet analizi yoluyla tespit edebilme yeteneği sunar.

1. Geleneksel IDS ile Yapay Zeka Tabanlı IDS (A-IDS) Arasındaki Paradigma Farkı

Siber güvenlik mimarisinde Geleneksel Saldırı Tespit Sistemleri (Legacy IDS), temelde “reaktif” bir çalışma prensibine dayanır.

Bu sistemler, tıpkı bir kütüphane kataloğu gibi, daha önce tanımlanmış ve veri tabanına işlenmiş zararlı yazılım imzalarını (Signature) tarar. Bir veri paketinin içindeki kod, veri tabanındaki bir “sabıkalı” ile birebir eşleşirse alarm çalar.

Ancak bu yöntem, günümüzün sofistike saldırı dünyasında ciddi bir kör nokta yaratır: Eğer bir saldırgan, mevcut bir virüs kodunun tek bir satırını değiştirirse (Polimorfik yapı) veya daha önce hiç görülmemiş bir yöntem (Zero-day) denerse geleneksel sistem bu trafiği tamamen “güvenli” olarak etiketler. Bu durum, savunma hattında devasa bir boşluk oluşturur.

Buna karşılık Yapay Zeka Tabanlı Sistemler (A-IDS), güvenliği statik kurallardan kurtarıp dinamik bir sürece taşır. A-IDS’in sunduğu temel devrimleri üç ana başlıkta detaylandırabiliriz:

I. Bilişsel Örüntü Tanıma ve Davranış Analizi:

Yapay zeka, bir saldırıyı sadece dosya adıyla veya belirli bir kod dizisiyle tanımaz. Bunun yerine, “bu trafik neden bu saatte bu sunucuya gidiyor?” veya “bu kullanıcı neden normalde erişemediği binlerce küçük dosyayı sorguluyor?” gibi bağlamsal sorular sorar.

Saldırının “şekline” değil, sergilediği davranışın “niyetine” odaklanarak daha önce hiç kaydedilmemiş saldırı paternlerini bile şüpheli olarak işaretleyebilir.

II. Proaktif Tahminleme ve Tehdit Modelleme:

Makine öğrenmesi algoritmaları, ağ trafiğindeki devasa geçmiş veri yığınlarını analiz ederek saldırganların olası rotalarını belirler.

Henüz bir sızıntı gerçekleşmeden, ağdaki zayıf noktaları ve bu noktalara yönelik gelişebilecek muhtemel saldırı vektörlerini istatistiksel olasılıklarla tahmin eder. Bu, güvenlik ekiplerine saldırı gerçekleşmeden savunma hattını güçlendirme şansı tanır.

III. Otonom ve Sürekli Öğrenme Döngüsü:

A-IDS’i geleneksel sistemlerden ayıran en radikal fark, sistemin durağan olmamasıdır.

Her geçen saniye ağdan geçen her bir veri paketi, sistem için yeni bir “eğitim verisidir”. Yapay zeka, ağın değişen dinamiklerine uyum sağlar; yani yeni bir cihaz eklendiğinde veya kullanıcı alışkanlıkları değiştiğinde bunu “yeni normal” olarak öğrenir.

Bu sayede, güvenlik duvarı her gün biraz daha akıllı hale gelen, yaşayan bir organizmaya dönüşür.

2. Teknik Derinlik: Yapay Zeka Saldırıları Nasıl Teşhis Eder?

Yapay zeka sistemlerinin siber tehditleri tespit etme başarısı, rastgele bir tahminden ziyade, matematiksel modellerin veri setleri üzerinden yürüttüğü titiz bir analiz sürecine dayanır. Bu sistemler, veriyi işleme ve sonuç çıkarma biçimlerine göre genellikle iki temel makine öğrenmesi metodolojisi üzerine inşa edilir:

A. Denetimli Öğrenme (Supervised Learning): Dijital Bir Uzman Eğitmek

Denetimli öğrenme modelinde, algoritmaya çok geniş ve önceden etiketlenmiş bir “eğitim seti” sunulur. Bu veri setinde her bir trafik örneğinin kimliği bellidir: “Bu güvenli bir e-posta trafiğidir”, “Bu bir SQL Injection girişimidir” veya “Bu bir DDoS saldırısıdır”.

Nasıl Çalışır?

Algoritma (özellikle Support Vector Machines (SVM), Random Forest veya Gradient Boosting gibi modeller), bu devasa veri yığınları arasındaki istatistiksel farkları analiz eder. Saldırı trafiğini normal trafikten ayıran milyonlarca küçük parametreyi (paket boyutu, gönderim sıklığı, port numaraları vb.) birer “karar kriteri” haline getirir.

Kritik Avantajı Nedir?

Bilinen saldırı türlerinin (örneğin bilinen bir fidye yazılımının yeni bir alt türevi) tespitinde son derece yüksek doğruluk oranına sahiptir. Sistem neyi araması gerektiğini bildiği için hızlı ve kesin sonuçlar üretir.

Kullanım Alanı Nedir?

Mevcut saldırı kütüphanelerinin gelişmiş varyasyonlarını yakalamak ve yaygın tehditlere karşı “otomatik bariyer” oluşturmak.

B. Denetimsiz Öğrenme (Unsupervised Learning): Görünmeyeni Keşfetmek

Denetimsiz öğrenme, siber güvenliğin en karanlık noktalarını aydınlatmak için kullanılır. Bu modelde sisteme herhangi bir etiket veya “doğru cevap” verilmez; algoritma tamamen kendi başına bırakılır.

Nasıl Çalışır?

YZ, ağın içerisindeki veri akışını sürekli izleyerek sistemin “normal nabzını” (Baseline) çıkarır. Her kullanıcının, her sunucunun ve her uygulamanın rutin davranış kalıplarını öğrenir. Eğer bir gün, bir muhasebe çalışanının bilgisayarı gece yarısı aniden şifrelenmiş veri paketlerini daha önce hiç iletişimde bulunmadığı bir IP adresine göndermeye başlarsa YZ bunun bir saldırı olup olmadığını “etiketlere” bakarak değil, bu davranışın “normalden sapma” (Anomali) olduğunu fark ederek anlar.

Kritik Avantajı Nedir?

Bu yöntem; daha önce hiç görülmemiş, literatüre girmemiş Sıfırıncı Gün (Zero-day) saldırılarının tespitinde en etkili yaklaşımlardan biridir.. Ayrıca, meşru yetkilerini kötüye kullanan “içerideki tehditleri” (Insider Threats) yakalamada rakipsizdir.

Kullanım Alanı Nedir?

Karmaşık casusluk faaliyetleri, gelişmiş sürekli tehditler (APT) ve sistem içindeki sinsi hareketlerin tespiti.

3. Mimari Yapı: Derin Öğrenmenin (Deep Learning) Yıkıcı Gücü

Siber güvenlik dünyasında basit makine öğrenmesi modelleri, belirli özelliklerin (feature engineering) insanlar tarafından tanımlanmasına ihtiyaç duyar.

Ancak günümüzde bu modellerin yerini, çok daha karmaşık ve otonom olan Derin Öğrenme (Deep Learning) mimarileri almaktadır. Derin öğrenme, insan beynindeki biyolojik nöron ağlarını taklit eden Yapay Sinir Ağları (ANN) üzerine kuruludur.

Bu teknoloji, veriyi manuel müdahaleye gerek duymadan en alt katmanına kadar —yani ham ağ trafiğini oluşturan veri paketlerini (Deep Packet Inspection)— analiz edebilme yeteneğine sahiptir.

Derin öğrenme mimarileri, saldırı tespitinde iki ana eksende uzmanlaşır:

A. RNN (Recurrent Neural Networks – Özyinelemeli Sinir Ağları): Zamansal Analizin Mimarı

Geleneksel sistemler her veri paketini birbirinden bağımsız birer parça gibi görür. Oysa modern saldırılar, tespit edilmemek için zamana yayılır (Low and Slow Attacks).

Nasıl Çalışır?

RNN modelleri “hafızaya” sahiptir. Bir veri paketini analiz ederken kendinden önce gelen paketlerin bilgisini de saklar. Bu sayede, tek başına zararsız görünen bir veri paketinin, aslında on dakika önce gelen başka bir paketle birleştiğinde bir veri sızıntısı (Exfiltration) veya bir sızma girişimi olduğunu anlayabilir.

Kritik Rolü Nedir?

Zaman serisi verilerini analiz ederek sinsi sızıntıları ve sistem içine yavaşça yayılan tehditleri gerçek zamanlı olarak takip eder.

B. CNN (Convolutional Neural Networks – Evrişimli Sinir Ağları): Trafiği “Görselleştiren” Savunma

Normalde yüz tanıma veya nesne tespiti gibi görüntü işleme alanlarında devrim yaratan CNN’ler, artık siber güvenlikte ezber bozuyor.

Nasıl Çalışır?

Bu mimari, soyut sayısal verilerden oluşan ağ trafiğini bir “görüntü matrisi” veya “spektrogram” gibi haritalandırır. Her bir trafik paternini görsel bir dokuya dönüştürür. CNN algoritmaları, bu görsel haritalar üzerinde “piksel düzeyinde” tarama yaparak insan gözünün veya klasik kodların fark edemeyeceği karmaşık saldırı dokularını (patterns) anında tespit eder.

Kritik Rolü Nedir?

Özellikle malware (kötü amaçlı yazılım) analizi ve karmaşık ağ trafiği sınıflandırmasında, saldırganların kodları içine gizlediği yapısal anormallikleri bir fotoğrafı analiz eder gibi yakalar.

4. Veri Problemi

Yapay Zeka tabanlı Saldırı Tespit Sistemleri (IDS), veri kalitesi sorunlarından ciddi şekilde etkilenir. Özellikle dengesiz veri setleri ve yanlış etiketli loglar model performansını düşürür.Bu sorunlar veri toplama, etiketleme ve hazırlık aşamalarında ortaya çıkar, önyargılı tespitler ve yanlış pozitiflere yol açar.

Dengesiz Veri Setleri

KDD, NSL-KDD ve CIC-IDS2017 gibi veri setlerinde normal trafik ile nadir saldırılar arasındaki orantısızlık, modellerin azınlık saldırı sınıflarını göz ardı etmesine neden olur. Bu, genelleme sorunlarına yol açar ve çoğunluk sınıfları eğitimi domine eder. Çözümler arasında SMOTE ile azınlık örneklerini aşırı örnekleme, çoğunlukları azaltma, sınıf ağırlıkları ve GAN’lar veya hiyerarşik modeller gibi hibrit yaklaşımlar yer alır.

Yanlış Etiketli Loglar

Yanlış etiketli loglar, KDD Cup 99 ve CIC-IDS2017 gibi veri setlerindeki gürültülü etiketleme, kopyalama veya tutarsızlıklardan kaynaklanır ve eğitimde hataları yayar. Bu, anomali tespitinde yanlış pozitifleri artırır ve sıfır-gün saldırılarını engeller. Heuristic Mislabel Identification (HMI) gibi yöntemler, Data Shapley veya yinelemeli gruplama ile rastgele yanlış etiketlerin %84’ünü tespit eder.

Diğer Veri Kalitesi Sorunları

Eksik veriler, kopyalar, tamamlanmamışlık ve manipülasyon/zehirleme gibi ek sorunlar AI güvenilirliğini zayıflatır. Veri setleri genellikle güncel olmayan kalıntılar veya gerçek dünya gizliliğinden yoksundur. Çözümler veri kürasyon boru hatları, bütünlük kontrolleri ve Gradient Boosting gibi gelişmiş atama içerir.

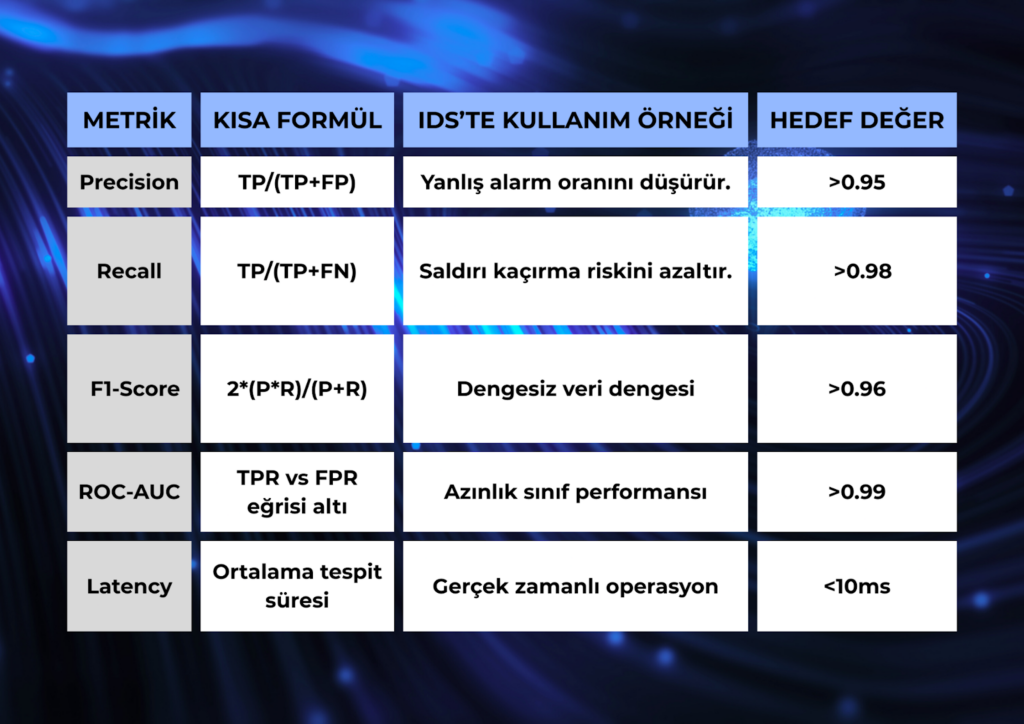

Performans Metrikleri

Yapay Zeka tabanlı Saldırı Tespit Sistemleri (A-IDS) modellerinin başarısını ölçmek için standart performans metrikleri kullanılır; bunlar özellikle dengesiz veri setlerinde kritik öneme sahiptir.

Bir A-IDS Modeli Başarılı mı? Nasıl Ölçeriz?

Teknik okuyucular için Precision, Recall, F1-Score, ROC-AUC ve Detection Latency gibi metrikler önceliklidir. False Negative’lerin maliyeti ise güvenlik açısından en yüksek kayıptır.

Precision: Pozitif tahminlerin ne kadarının gerçek saldırı olduğu (FP’leri minimize eder).

Recall: Gerçek saldırılardan kaçının tespit edildiği (FN’leri önler, güvenlikte hayati).

F1-Score: Precision ve Recall dengesi, dengesiz sınıflarda harmonik ortalamadır.

ROC-AUC: Eşik bağımsız model gücü; 1’e yakın değer mükemmel ayrımı gösterir.

Detection Latency: Saldırı tespit süresi (milisaniye cinsinden), gerçek zamanlı IDS’ler için kritik.

Dengesiz Veri Etkisi ve Maliyet

Dengesiz setlerde Accuracy yanıltıcıdır; ROC-AUC ve PR-AUC tercih edilir zira nadir saldırıları (örn. %0.1) doğru değerlendirir.

False Negative’ler (kaçırılan saldırılar) en pahalıdır: veri ihlali, sistem çöküşü veya itibar kaybı milyarlarca dolara mal olur; bu yüzden Recall >0.95 hedeflenir.

Örnek Karşılaştırma Tablosu: Aşağıdaki tablo, tipik A-IDS metriklerini özetler (KDD/CICIDS veri setlerinden esinlenerek).

5. A-IDS , EDR ve XDR XDR

Yapay Zeka tabanlı Saldırı Tespit Sistemleri (A-IDS), EDR ve XDR çözümleri siber güvenlikte tamamlayıcı roller üstlenir; ancak odak alanları ve kapsamları bakımından ayrılır.

A-IDS, EDR ve XDR Nerede Ayrışır?

A-IDS ağ trafiğini izleyerek pasif/anomali tespiti yapar, EDR uç noktalarda (endpoint) davranış analiziyle yanıt verir, XDR ise her ikisini korelasyonla bütünleştirir.

- A-IDS: Ağ tabanlı (network), paket akışını analiz eder; erken uyarı sağlar ama yanıt sınırlıdır (örn. IDS/IPS entegrasyonu).

- EDR: Uç nokta odaklı (endpoint detection/response), cihaz davranışlarını izler; izolasyon ve temizleme yapar.

- XDR: Genişletilmiş (extended), ağ/EDR/bulut/e-posta verilerini otomatik korele eder; SOC verimliliğini artırır.

Karşılaştırma Tablosu

“EDR Varken A-IDS Ne İşe Yarar?”

EDR uç nokta odaklı iken A-IDS ağ genelinde görünürlük sağlar; ikisi birlikte sıfır-gün saldırılarını önler. XDR bu ikisini birleştirerek false positive’leri %50 azaltır.

A-IDS ve EDR sistemleri farklı katmanlarda (ağ vs. uç nokta) çalıştığı için doğrudan metrik karşılaştırması sınırlıdır; ancak Precision, Recall, F1-Score ve Detection Latency gibi ortak metriklerle hibrit değerlendirme yapılır.

Ortak Performans Metrikleri

Her ikisi de Precision (doğruluk), Recall (yakalama oranı) ve F1-Score ile ölçülür; dengesiz saldırılarda ROC-AUC ve PR-AUC eklenir. A-IDS ağ ölçeğinde yüksek throughput’a odaklanırken EDR uç nokta derinliğine öncelik verir.

Detection Latency A-IDS’te <10ms (ağ hızı), EDR’de <1s (davranış analizi) hedeflenir.

Karşılaştırma Tablosu

6. Yapay Zeka ile Saldırı Tespitinin Avantajları ve Karşılaşılan Zorluklar

Yapay zeka, siber güvenlikte bir “kuvvet çarpanı” olsa da, her teknoloji gibi kendi içinde bazı denge unsurlarını barındırır. Bu sistemleri kurumsal bir yapıya entegre etmeden önce, sunduğu kazanımları ve aşılması gereken engelleri anlamak kritik önem taşır.

Yapay Zekanın Sağladığı Kritik Avantajlar

Ölçeklenebilirlik ve Hız

İnsan analistlerin saniyeler içinde binlerce log kaydını incelemesi imkansızdır. YZ tabanlı IDS, terabaytlarca veriyi milisaniyeler içinde tarayarak tehdidi tespit edebilir.

7/24 Kesintisiz Gözlem

Yapay zeka yorulmaz, dikkati dağılmaz ve dikkati dağıtacak duygusal faktörlerden etkilenmez. Gece yarısı yapılan sinsi sızma girişimlerinde bile aynı performansla çalışır.

Azalan Yanlış Pozitifler (False Positives)

Geleneksel sistemler, zararsız bir sistem güncellemesini “saldırı” sanıp alarm verebilir. YZ, bağlamsal analiz yaparak bu hatalı alarmları eler ve güvenlik ekiplerinin sadece gerçek tehditlere odaklanmasını sağlar.

Mevcut Zorluklar ve “Saldırgan Yapay Zeka” Tehdidi

Karşıt Yapay Zeka (Adversarial AI)

Madalyonun karanlık tarafında, saldırganlar da yapay zekayı kullanıyor. “Zehirli veri” (Data Poisoning) saldırılarıyla, güvenlik modelini yanıltmak için sisteme yanlış bilgiler enjekte edebilirler.

Açıklanabilirlik Sorunu (Black Box Problem)

Bir derin öğrenme modeli “Bu bir saldırıdır” dediğinde, bazen neden bu karara vardığını açıklamak zordur. Bu durum, siber güvenlik uzmanlarının sisteme tam güven duymasını zorlaştırabilir.

Yüksek Donanım Gereksinimi

Derin öğrenme modelleri (RNN ve CNN gibi), eğitilmek ve çalıştırılmak için güçlü GPU (Grafik İşlemci) kaynaklarına ihtiyaç duyar.

Geleceğin Savunma Stratejisi

Yapay zeka destekli saldırı tespit sistemleri artık bir “tercih” değil, modern dijital dünyada ayakta kalabilmek için bir “zorunluluktur”. Saldırganların algoritmalarla saldırdığı bir çağda, insan hızıyla savunma yapmak imkansızdır. Geleceğin güvenliği; insan uzmanlığı ile yapay zekanın analitik gücünün birleştiği “Hibrit Savunma” modellerinde yatmaktadır.

KAYNAKÇA

MIT Technology Review: AI for Cybersecurity

CSO Online: The limitations of signature-based detection

IEEE Xplore: Deep Learning in Intrusion Detection: A Survey

Cisco Whitepaper: The Evolution of Detection: From Signatures to AI

ScienceDirect: A Survey of Intrusion Detection Systems Based on Deep Learning

Forbes Tech Council: Why Signature-Based Security Is Not Enough In 2024

Towards Data Science: Machine Learning for Cybersecurity 101

Palo Alto Networks: What is Anomaly Detection?

arXiv Academic Paper: Deep Learning for Cyber Security: A Review

CrowdStrike Blog: Supervised vs. Unsupervised Learning in Next-Gen Antivirus

NVIDIA Developer Blog: Deep Learning for Cyber Security

Towards Data Science: Understanding RNNs and LSTMs for Network Traffic

ScienceDirect: Convolutional Neural Networks for Automated Malware Detection

IBM Research: The Future of Deep Learning in IDS

Check Point Research: AI-Powered Cyber Attacks and Defense

SANS Institute: Implementing Deep Learning for Fraud and Intrusion Detection

McKinsey & Company: Cybersecurity: AI as a double-edged sword

Darktrace Technical Papers: Self-Learning AI and The Future of Security