Hazırlayanlar: Eylül Melike Baysal & Kübra Aysima Çelebi

Siber güvenlik dünyasında sıkça duyduğumuz bir söz vardır: “Bir zincir, en zayıf halkası kadar güçlüdür.” Milyon dolarlık güvenlik duvarları, en güncel antivirüs yazılımları veya karmaşık şifreleme algoritmaları… Hepsi, dikkatsiz bir kullanıcının yanlış bir linke tıklamasıyla etkisiz hale gelebilir. İşte bu noktada karşımıza Phishing (Oltalama) çıkıyor. Ancak artık karşımızda sadece bozuk Türkçeyle yazılmış “Nijeryalı Prens” e-postaları yok. Karşımızda yapay zeka destekli, sizi tanıyan ve sesinizi taklit edebilen Phishing 2.0 var.

Bu yazıda, oltalama saldırılarının evrimini, yeni nesil tehditleri ve bu dijital tuzaklardan nasıl korunabileceğimizi derinlemesine inceleyeceğiz.

Phishing (Oltalama) Nedir?

En basit tabiriyle Phishing; siber saldırganların, kurbanlarını kandırarak şifre, kredi kartı bilgileri veya kişisel verilerini çalmaları ya da sisteme zararlı yazılım bulaştırmaları eylemidir. Saldırgan, kendini güvenilir bir kaynak (banka, kargo şirketi, iş arkadaşı vb.) gibi göstererek kurbana bir “yem” atar. Eğer kurban bu yemi yutar ve istenilen eylemi (linke tıklamak, dosya indirmek) gerçekleştirirse, saldırı başarılı olmuş demektir.

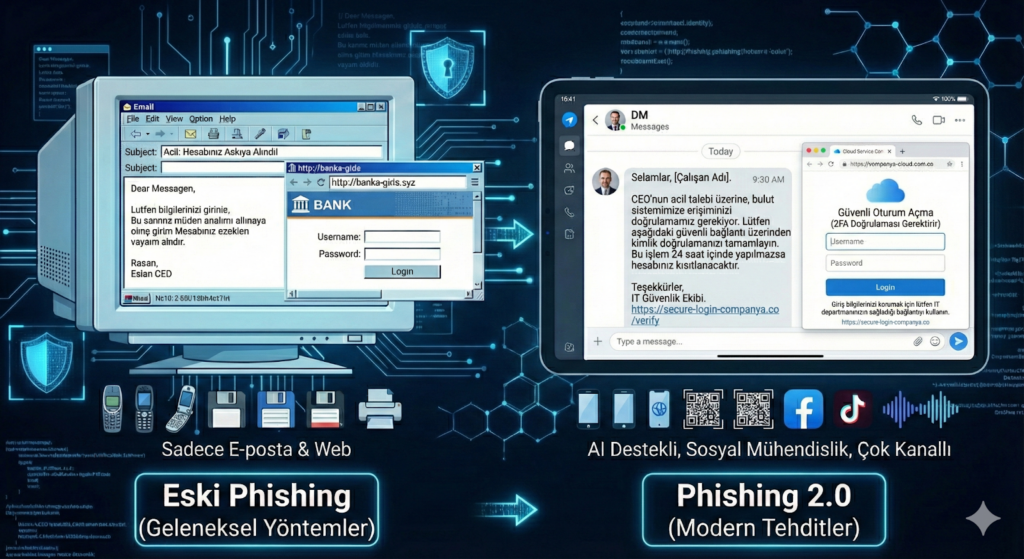

Eski Phishing vs. Phishing 2.0: Değişen Oyunun Kuralları

Eskiden phishing saldırılarını ayırt etmek nispeten kolaydı. Saldırılar da daha çok şu şekildeydi:

- Toplu Gönderim: Binlerce kişiye aynı anda gönderilen genel mesajlar.

- Dil Hataları: İmla hataları, anlamsız cümleler ve kötü çeviriler.

- Alakasız İçerik: Hiç hesabınızın olmadığı bir bankadan gelen “Hesabınız kilitlendi” maili.

Ancak Phishing 2.0 ile oyunun kuralları değişti. Artık saldırılar:

- Kişiselleştirilmiş: Adınızı, soyadınızı, çalıştığınız şirketi ve hatta son yaptığınız alışverişi biliyorlar.

- Kusursuz Dil: Yapay zeka (LLM) araçları sayesinde, kurumsal dilde yazılmış, imla hatası olmayan metinler hazırlanıyor.

- Bağlam Farkındalığı: “Dün toplantıda konuştuğumuz dosya ektedir” gibi gerçekçi senaryolar kullanılıyor.

Phishing Türleri: Okyanustaki Tüm Tehlikeler

Oltalama saldırıları tek bir yöntemle sınırlı değildir. Saldırganlar hedefe ve kullanılan platforma göre farklı teknikler geliştirmiştir.

1. E-posta Phishing (Bulk Phishing)

En geleneksel yöntemdir. Saldırganlar, rastgele binlerce e-posta adresine zararlı bağlantılar içeren mailler gönderir. Amaç, ağa takılan birkaç dikkatsiz kullanıcı bulmaktır.

2. Spear Phishing (Mızrak Oltalama)

Bu yöntem, rastgele değil, belirli bir kişiye veya kuruma yöneliktir. Saldırgan, hedef hakkında önceden bilgi toplar (OSINT).

- Örnek: Bir saldırganın LinkedIn profilinizi inceleyip, iş arkadaşınızın adını kullanarak size “Ahmet Bey, projenin son halini bu linkten kontrol eder misiniz?” şeklinde mail atması.

3. Whaling (Balina Avı)

Spear phishing’in daha üst düzey versiyonudur. Hedefte “büyük balıklar” yani CEO, CFO veya üst düzey yöneticiler vardır. Amaç genellikle büyük miktarda para transferi yaptırmak veya şirketin en hassas verilerine erişmektir.

4. Smishing (SMS Phishing)

Saldırının e-posta yerine SMS yoluyla yapılmasıdır. Akıllı telefon kullanımının artmasıyla popülerleşmiştir.

- Örnek: “Kargonuz teslim edilemedi, adres güncellemek için tıklayın” veya “HGS borcunuz bulunmaktadır” gibi mesajlar.

5. Vishing (Voice Phishing – Sesli Oltalama)

Saldırganın telefonla arayarak sosyal mühendislik yapmasıdır. Kendilerini polis, savcı veya bankacı olarak tanıtabilirler.

- Örnek: “Hesabınızdan şüpheli işlem yapıldı, iptal etmek için şifrenizi tuşlayın” diyen otomatik aramalar veya canlı görüşmeler.

6. Pharming (Yönlendirme)

Kullanıcının bilgisayarına veya modemine sızarak, doğru adresi yazsa bile sahte bir web sitesine yönlendirilmesidir. Kullanıcı banka.com yazdığını sanar ancak saldırganın kopyaladığı sahte siteye gider.

7. Clone Phishing (Klon Oltalama)

Saldırgan, daha önce size gelmiş meşru ve güvenli bir e-postayı ele geçirir. İçeriği aynı tutar ancak e-postadaki güvenli bağlantıyı veya eki, zararlı olanla değiştirip tekrar size gönderir. “Az önceki mailde link çalışmıyordu, güncelini gönderiyorum” gibi bahaneler kullanılır.

8. BEC (Business Email Compromise – İş E-postası İstismarı)

Şirket içi yazışmaların taklit edilmesidir. Genellikle tedarikçi ödemeleri veya fatura sahteciliği üzerine kuruludur. Bir çalışanın e-postası ele geçirilir ve muhasebeye “Acil ödeme yapılması gerek” şeklinde talimat gönderilir.

9. Angler Phishing (Sosyal Medya Oltalama)

Saldırganlar, sosyal medyada şikayetini dile getiren müşterileri hedefler. Sahte bir “Müşteri Hizmetleri” hesabı oluşturarak şikayet eden kişiye “Sorununuzu çözmemiz için şu linke tıklayıp bilgilerinizi girin” derler.

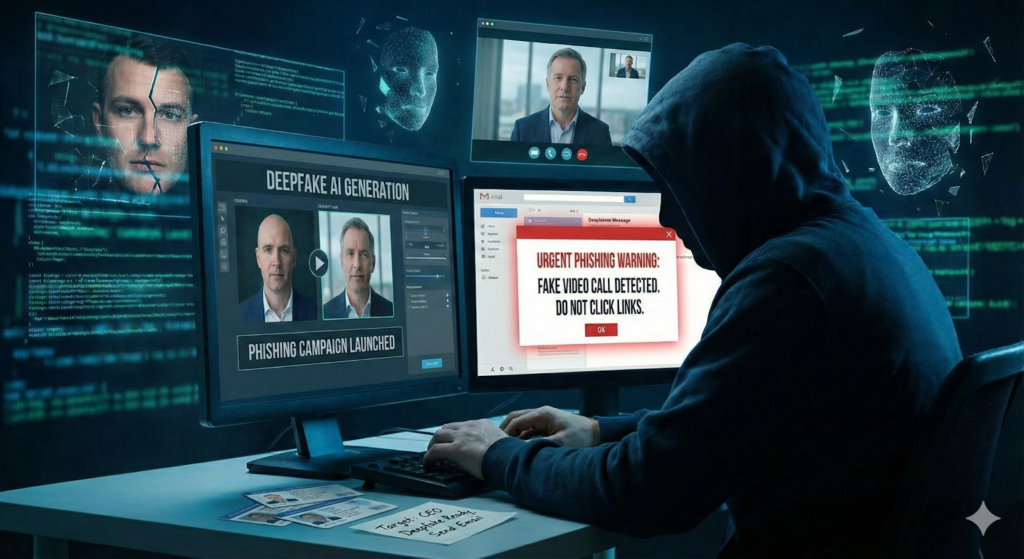

Yeni Nesil Tehdit: Phishing ve Deepfake Tehlikesi

Phishing 2.0’ın en korkutucu yüzü, Yapay Zeka (AI) ve Deepfake teknolojilerinin işin içine girmesidir. Artık “gözümle görmeden, kulağımla duymadan inanmam” devri kapanıyor.

- Ses Klonlama (Voice Cloning): Saldırganlar, bir yöneticinin sesinden sadece 3 saniyelik bir kayıt alarak, yapay zeka ile o kişinin sesini birebir taklit edebilirler. Bir çalışanı arayıp, CEO’nun sesiyle acil para transferi isteyebilirler.

- Görüntülü Görüşme Sahteciliği: Deepfake teknolojisi ile aslında orada olmayan bir kişiyle görüntülü toplantı yapabilirsiniz. Yakın zamanda Hong Kong’da bir finans çalışanı, deepfake ile oluşturulmuş CFO ve diğer iş arkadaşlarının katıldığı bir video konferans sonrası 25 milyon doları dolandırıcılara transfer etti.

Bu teknolojiler, phishing saldırılarını “reddedilemez” bir gerçeklik seviyesine taşımaktadır.

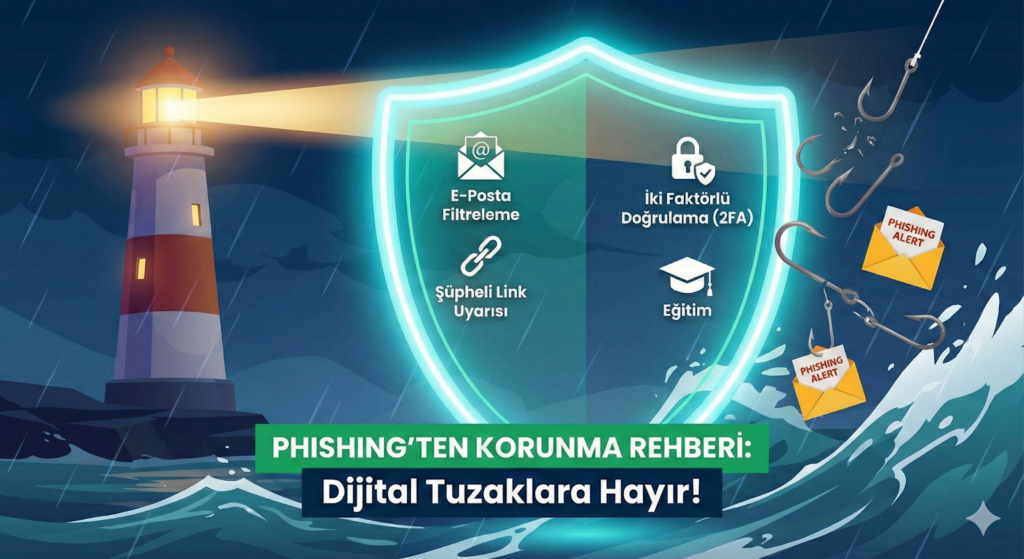

Bu Dijital Tuzaklardan Nasıl Korunuruz?

- Sıfır Güven (Zero Trust) İlkesi: Gelen her mesajı, her aramayı şüpheyle karşılayın. Kaynağı doğrulamadan işlem yapmayın.

- Göndericiyi Kontrol Edin: E-posta adresinin görünen ismine değil, gerçek adresine bakın. (Örn: destek@banka.com yerine banka-destek@xmail.com mu yazıyor?)

- Linkleri Analiz Edin: Tıklamadan önce farenizi linkin üzerine getirin ve gideceği adresi kontrol edin. Kısaltılmış linklere (bit.ly vb.) dikkat edin.

- İki Faktörlü Doğrulama (2FA/MFA): Şifreniz çalınsa bile, telefonunuza gelen kod olmadan hesabınıza girilmesini engeller. Bu, en güçlü savunma hatlarından biridir.

- Aciliyet Hissine Kanmayın: Dolandırıcılar düşünmenizi engellemek için “Acil”, “Son 1 saat”, “Hesabınız silinecek” gibi ifadeler kullanır. Sakin olun.

- Kanal Doğrulaması (Out-of-Band Verification): CEO’nuzdan acil para isteyen bir mail mi geldi? Mail’e cevap vermek yerine onu telefonla arayın veya ofiste yanına gidin. Farklı bir kanaldan teyit alın.

- Eğitim ve Farkındalık: Kurumlar için en iyi savunma, çalışanların düzenli olarak oltalama simülasyonlarına tabi tutulmasıdır.

Kaynakça:

https://www.guvenliweb.org.tr/blog-detay/oltalama-phishing-nedir

https://gelecegiyazanlar.turkcell.com.tr/blog/oltalama-saldirilari-nelerdir-nasil-onlenir

https://www.kaspersky.com.tr/resource-center/definitions/phishing

https://dergipark.org.tr/tr/search?q=sosyal+m%C3%BChendislik+oltalama

https://www.netsys.com.tr/phishing-saldirilari-e-posta-dolandiriciligindan-nasil-kacinilir/