Hazırlayan: Saltık Buğrahan Kızıltaş & Muhammed Sağlam

Sensör Ağlar ve Protokoller

Sensör Ağlar:

- Birçok sensör düğümünün birbirine bağlı olduğu, çevresel verilerin toplandığı ve iletildiği ağlardır.

- Uygulama alanları: Çevre izleme, akıllı şehirler, sağlık, askeri uygulamalar.

Protokoller Neden Önemli?

- Protokoller, sensörlerin ve diğer ağ bileşenlerinin veri iletimini ve iletişimini yöneten kurallar ve standartlardır.

- Bu protokoller, sensörlerin enerji verimliliğini, veri güvenliğini ve ağın genel performansını artırmayı hedefler.

- Sensör ağları, enerji ve kaynak kısıtlamaları nedeniyle özel protokollere ihtiyaç duyar.

Sensör Ağlar ve Protokoller

- Zigbee: Düşük güç tüketimi ve kısa menzil için tasarlanmış, genellikle akıllı ev uygulamalarında ve otomasyon sistemlerinde kullanılan bir protokoldür.

- LoRaWAN: Uzun menzil ve düşük enerji tüketimi ile öne çıkar. Genellikle geniş alanlarda ve kırsal bölgelerde veri iletimi için tercih edilir.

- 6LoWPAN: IPv6 protokolünün düşük güçlü kablosuz ağlarda kullanılmasına olanak tanır, böylece sensörlerin internete bağlanmasını sağlar.

- MQTT: Hafif bir mesajlaşma protokolüdür, IoT uygulamalarında veri iletimi için sıkça kullanılır. Düşük bant genişliği ve enerji verimliliği sağlar.

- CoAP (Constrained Application Protocol): Düşük güç tüketen cihazlar için tasarlanmış bir protokoldür ve genellikle RESTful web servisleri ile entegre çalışır.

- Bluetooth Low Energy (BLE): Kısa mesafelerde düşük enerji tüketimi ile veri iletimi için kullanılır. Genellikle giyilebilir cihazlar ve akıllı telefon uygulamalarında tercih edilir.

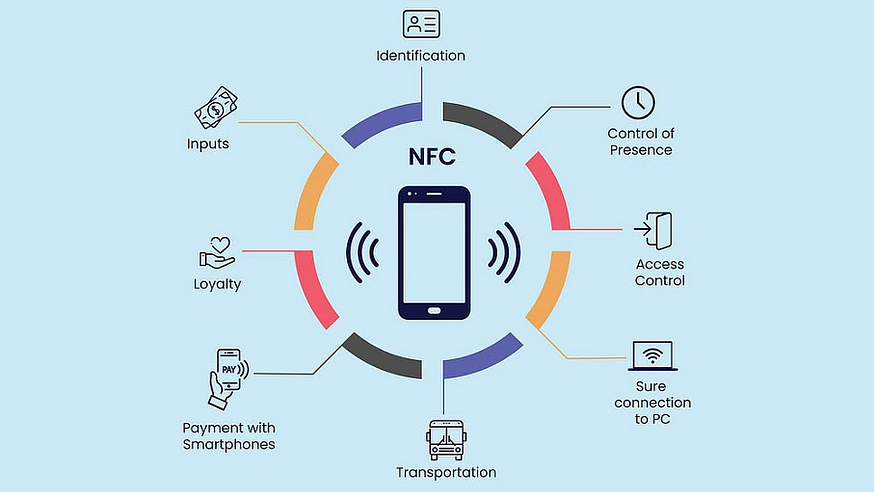

- NFC (Near Field Communication): Çok kısa mesafelerde veri iletimi için kullanılan bir protokoldür, genellikle ödeme sistemleri ve kimlik doğrulama uygulamalarında kullanılır.

Belirtilen protokoller, günümüzde yaygın olarak kullanılan ve geniş bir kullanım alanına sahip olan protokollerdir. Buna ek olarak, belirli ihtiyaçlar ve kullanım senaryoları için tasarlanmış daha spesifik protokoller de mevcuttur.

TinyOS Beaconing Protokolü

TinyOS: Kablosuz Sensör Ağları için geliştirilmiş bir işletim sistemidir.

TinyOS Beaconing Protokolü: Sensör ağlarında kullanılan bir yönlendirme protokolüdür. Sensör düğümleri arasında ağaç yapısı kullanarak verilerin iletimini sağlar.

Bu protokol, TinyOS işletim sistemi altında çalışan düğümler için tasarlanmıştır ve düşük maliyetli, düşük enerji tüketen sensör ağları için uygundur.

Çalışma Prensibi

- Ağaç Tabanlı Yönlendirme: “Breadth-First Search” graf algoritmasına göre, düğümler ağaç yapısı kullanılır.

- Yayın (Flooding): Sink tarafından yapılan bu yayın (beaconing), düğümler arasında yayılır ve düğümler, bu sinyaller sayesinde rotalarını belirler.

- Dinamik Güncelleme: Ağdaki düğümler sürekli olarak sink’ten gelen bilgileri dinler ve alternatif rotaları keşfetmeye çalışır. Ağ dinamik olarak güncellenir ve düğümler sürekli olarak ağa katılan yeni düğümlere göre rotalarını değiştirir.

Güvenlik Açığı

Routing güncelleme bilgilerini doğrulayan bir mekanizma yoktur. Dolayısıyla düşman bir düğüm root pozisyonuna çok rahatlıkla gelebilir. Bu nedenle:

- Wormhole

- HELLO Flood

- Routing Loop

- Selective Forwarding ataklarına karşı savunmasızdır.

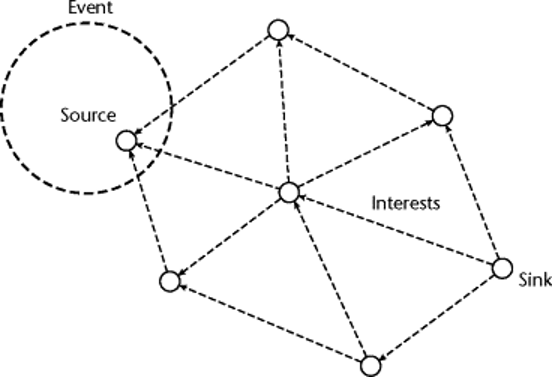

Direct Diffusion Protokolü

Direct Diffusion Protokolü: Kablosuz sensör ağlarında yaygın olarak kullanılan, veri odaklı bir yönlendirme protokolüdür.

Bu protokol, düğümler arasında veri iletimini güçlendirmek ve ağ içinde enerjiyi verimli kullanmak amacıyla tasarlanmıştır.

Sensör düğümleri arasında doğrudan veri yayılımını hedefler ve merkezileşmiş bir altyapıya gerek duymaz.

Direct Diffusion, özellikle düşük maliyetli ve enerji açısından verimli ağlar için uygundur.

Çalışma Prensibi

- Veri Yayılımı (Interest Flooding): Ağın merkezi veya bir sink (ana istasyon) tarafından bir interest (sorgu) oluşturulur ve bu sorgu tüm düğümlere broadcast edilerek yayılır.

- Sorguya Cevap: Sorguya uygun veriyi sağlayabilecek düğümler, sorguya yanıt verir. Düğüm, sorguya cevap verdikçe verilerin hangi yönlendirme yolları üzerinden geldiği belirlenir.

- Veri İletimi: Kaynak düğüm tarafından üretilen veri, ağ içinde en kısa ve en uygun rotayı takip ederek sink’e doğru iletilir.

Güvenlik Açığı

Ağa gönderilen flooding dalgasında ve sorguya cevap döndürülmesi süreçlerinde herhangi bir güvenlik mekanizması yoktur. Bu nedenle:

- DoS

- Wormhole

- Sybil

- Selective Forwarding ataklarına karşı savunmasızdır ve veri paketlerinin manipüle edilmesine (Data Tampering) olanak tanır.

Coğrafi Tabanlı Yönlendirme Protokolleri (GEAR — GPSR)

Bu kategorideki bütün protokoller, düğümlerin koordinat bilgilerini birbirleriyle paylaşması esasına dayanır.

GEAR protokolü, ek olarak düğüm enerji seviyesini de dikkate alarak rota belirler.

Genel Özellikler

Enerji seviyeler bilgilerinin manipüle edilerek, düşük enerjili düğümlerin yüksek gösterilmesi kaynaklarının hızla tükenmesini sağlar.

- Sybil

- Wormhole

- Sinkhole

- Routing Loops saldırılarına karşı etkisiz bir protokoldür.

LEACH (Low-Energy Adaptive Clustering Hierarchy)

LEACH Protokolü: Kablosuz sensör ağlarında enerji verimliliğini artırmak için geliştirilmiş bir yönlendirme protokolüdür. LEACH, sensör düğümlerinin enerji tüketimini minimize ederek ağın ömrünü uzatmayı amaçlar.

Çalışma Prensibi

- Döngüsel Yapı: LEACH, belirli bir zaman diliminde (döngüde) çalışır. Her döngüde yeni küme başkanları seçilir, böylece enerji tüketimi dengelenir.

- Küme Başkanı Görevi: Küme başkanları, verileri topladıktan sonra, genellikle daha az enerji harcayarak birleştirip hedefe iletir.

- Enerji Yönetimi: Düğümlerin enerji seviyeleri sürekli olarak izlenir, böylece enerji yönetimi optimize edilir.

Avantajlar

- Enerji Verimliliği: Kümeleme yapısı sayesinde enerji tüketimi önemli ölçüde azaltılır.

- Uzun Süreli Çalışma: Düğümlerin eşit enerji tüketimi, ağın daha uzun süre çalışmasını sağlar.

- Verimlilik: Veri iletimi daha etkili bir şekilde gerçekleştirilir.

Dezavantajlar

- Küme Hedefleme Sorunları: Yanlış seçilen küme başkanları, bazı düğümlerin aşırı enerji tüketmesine neden olabilir.

- Mesafe Sorunları: Düğümler arasındaki mesafeler çok fazlaysa, iletişimde zorluklar yaşanabilir.

- LEACH, kablosuz sensör ağlarında verimliliği artıran etkili bir protokoldür ve özellikle enerji sınırlı sistemlerde yaygın olarak kullanılmaktadır.

Diğer Protokoller

Minimum Cost Forwarding (MCF)

Nasıl Çalışır?: Her düğüm, kendisine en düşük maliyetle veri iletecek bir sonraki düğümü seçer. Maliyet, enerji tüketimi veya gecikmeye göre hesaplanır.

Avantajı: Enerji verimli ve düşük maliyetli rotalar sağlar.

Güvenlik Açığı: Maliyet değerleri manipüle edilebilir.

Rumor Routing

Nasıl Çalışır?: Veri yayılımı yerine, yalnızca olayla ilgili düğümler arasında veri iletilir. Olay bilgisi sınırlı düğümlere yayılır.

Avantajı: Gereksiz veri yayılımını önleyerek enerji tasarrufu sağlar.

Güvenlik Açığı: Veri bütünlüğü ağın tamamında korunamayabilir.

GAF (Geographical Adaptive Fidelity)

Nasıl Çalışır?: Düğümleri coğrafi bölgelere ayırır. Her bölgede minimum enerji tüketimi sağlayan düğüm seçilir, diğer düğümler uyku moduna geçer.

Avantajı: Enerji tasarrufu ve uzun ağ ömrü sağlar.

Güvenlik Açığı: Coğrafi bilgi manipüle edilebilir.

SPAN

Nasıl Çalışır?: Düğümler arası koordinasyonu sağlar, sadece gerekli olan düğümler aktif kalır, diğerleri uyku moduna geçer.

Avantajı: Enerji tasarrufu ve dinamik yapı.

Güvenlik Açığı: Uyku modundaki düğümler manipüle edilebilir.

Genel Anlamda Güvenlik Önlemleri

- Kimlik Doğrulama: Sensör ağlarında düğümlerin kimliklerini doğrulamak önemlidir.

- Şifreleme: Veri güvenliği sağlamak için şifreleme yöntemleri kullanılır.

- Routing Doğrulama: Yönlendirme bilgilerini doğrulayan mekanizmaların eklenmesi, sahte yönlendirme bilgilerini engelleyebilir.

- Anomali tespiti, ağda normal dışı davranış sergileyen trafik ya da düğümleri belirlemek için kullanılan bir yöntemdir. Bu tespit sürecinde, ağın normal işleyişine dair veriler toplanır ve analiz edilir. Anomaliler, ağdaki olağandışı trafik akışları veya potansiyel tehditler olarak algılanır. Bu sürecin etkin bir şekilde yürütülmesi, IDS (Intrusion Detection System) ve IPS (Intrusion Prevention System) gibi güvenlik sistemleriyle sağlanır.

Güvenlik Açıklarına Yönelik Geliştirilebilecek Önlemler

Link-Layer Şifreleme ve Global Shared Key Uygulaması:

- Yabancıların ağa dahil olmalarını engeller.

- Sybil saldırısını önler.

- Selective Forwarding önlenir.

- HELLO Flood engellenemez ve içten gelecek saldırılar (INSIDER — Compromised Node) engellenemez.

Güvenli Baz İstasyonunda Unique Symmetric Key Dağıtımı:

- Sybil saldırısını önler.

- Ancak içteki düşman tamamen bertaraf edilemez.

Kimlik Doğrulama (Identify Verification):

- Her bir düğümün iki yönlü olarak doğrulanması, HELLO Flood saldırısını engelleyebilir.

- İçteki düşmana karşı etkisizdir.

İyi Kurgulanmış Coğrafi Yönlendirme Protokolü Geliştirmek:

- Wormhole, Sinkhole, Sybil, Selective Forwarding saldırılarına karşı etkili olabilir.

- Ancak başlangıç maliyeti yüksektir.

Authenticated Broadcast:

- Yayın doğrulama mekanizmaları ile HELLO Flood dahil birçok saldırı önlenebilir.

- Ancak sensörlerin düşük kapasitesi ve işlem yetenekleri üzerinde önemli iş yükü oluşturabilir.

Sonuç

- Kablosuz Sensör Ağlarında, tüm saldırı türlerine yönelik tam çözümler sunan bir protokol henüz geliştirilmemiştir. Düğümlerde bulunan sensörlerin düşük kapasitesi ve sınırlı işlem gücü nedeniyle, çok güçlü algoritmalar geliştirilse bile bu algoritmaların uygulanabilirliği kısıtlıdır.

- Ancak, tüm bu zorluklara rağmen, özellikle askeri uygulamalar gibi kritik kullanım alanları göz önünde bulundurularak, kablosuz sensör ağlarının güvenlik sorunlarına odaklanılması büyük önem taşımaktadır.