İçeriği Hazırlayan : Cerennur Korkut & Ceyda Kahraman

Günümüzde sensör ağları, çeşitli uygulamalarda kritik bir rol oynamaktadır. Akıllı şehirler, tarım, sağlık ve çevre izleme gibi birçok alanda kullanılan bu teknolojiler, veri toplama ve analiz etme yetenekleri sayesinde hayatımızı kolaylaştırmaktadır. Ancak, bu sistemler aynı zamanda çeşitli siber saldırılara da maruz kalabilmektedir.

Routing Bilgilerine Müdahale

Routing bilgilerine müdahale saldırısı, saldırganların ağ üzerindeki veri iletim yollarını manipüle ederek iletişimdeki verilerin yanlış yönlendirilmesine veya kaybolmasına neden olduğu bir tür saldırıdır. Bu tür saldırılar, ağın güvenliğini ve işlevselliğini ciddi şekilde tehdit eder.

Routing Bilgilerine Müdahale Yöntemleri

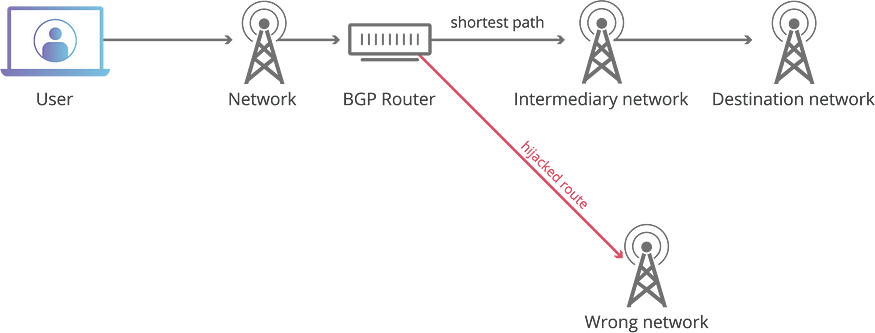

BGP Hijacking:

- Border Gateway Protocol (BGP), internetteki büyük ağlar arasında trafiğin nasıl yönlendirileceğini belirler. Bir saldırgan, BGP yönlendirme tablolarını yanlış bilgiyle güncelleyerek trafiği kendi ağına yönlendirebilir.

Routing Information Protocol (RIP) Poisoning:

- RIP, küçük ağlarda kullanılan bir yönlendirme protokolüdür. Saldırgan, yönlendirme tablolarına yanlış bilgiler ekleyerek ağ trafiğini değiştirebilir.

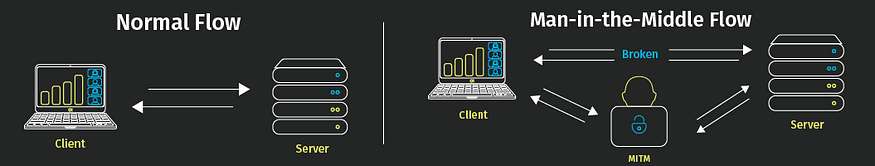

Man-in-the-Middle (MitM) Saldırıları:

- Bu tür saldırılarda, saldırgan iki nokta arasında akan veriyi izleyebilir veya değiştirebilir. Routing tablolarına müdahale edilerek ağ trafiği saldırganın kontrolündeki bir cihaza yönlendirilebilir.

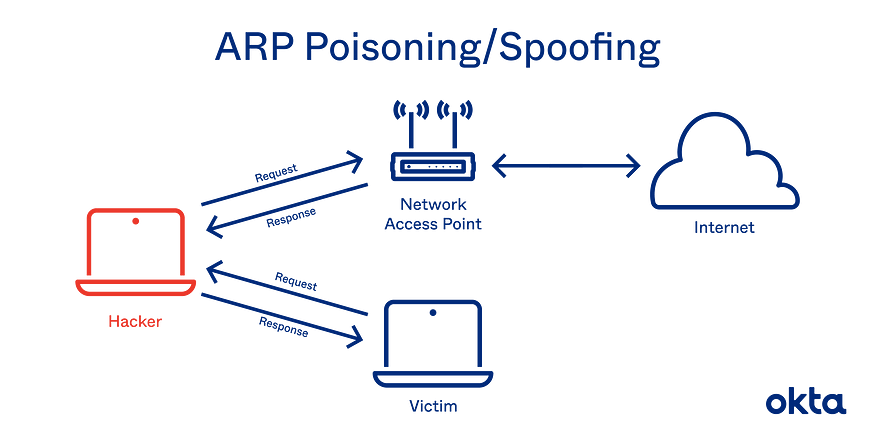

ARP Spoofing:

- Address Resolution Protocol (ARP), IP adreslerini MAC adreslerine çevirir. ARP spoofing ile bir saldırgan, ağdaki cihazları yanıltarak trafiği kendi cihazına yönlendirebilir.

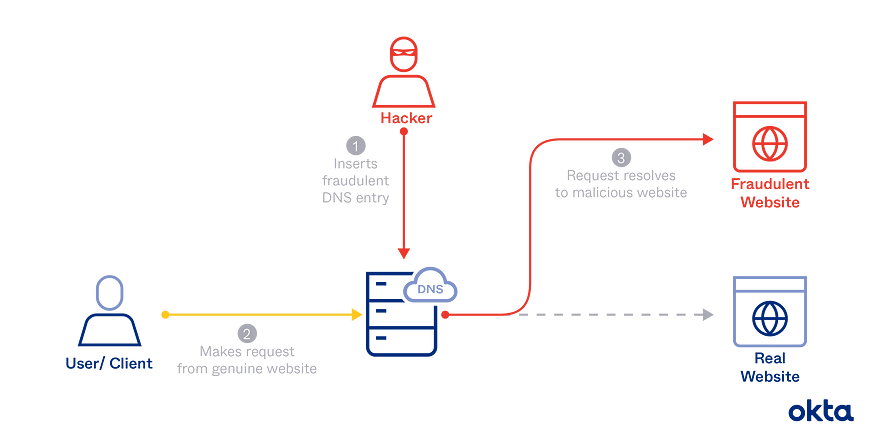

DNS Spoofing (DNS Hijacking):

- DNS yönlendirmeleri üzerinde oynayarak bir saldırgan, kullanıcıları sahte web sitelerine yönlendirebilir. Bu tür saldırılar kimlik avı (phishing) ve veri çalma amacıyla kullanılabilir.

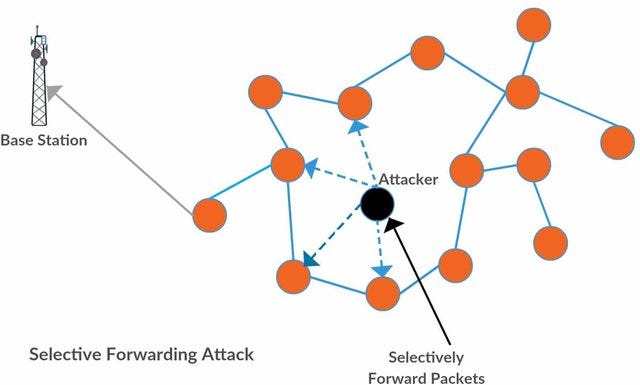

Selective Forwarding

Selective forwarding, Türkçesiyle seçici yönlendirme saldırısı, kablosuz sensör ağları (WSN) ve IoT gibi sistemlerde kullanılan yönlendirme protokollerine yapılan bir saldırı türüdür. Bu saldırıda, kötü niyetli bir düğüm (node), kendisine gelen tüm paketleri iletmek yerine, bazılarını seçerek iletir ve diğerlerini düşürür. Bu durum, ağ iletişimini kesintiye uğratarak performans sorunlarına, veri doğruluğunda hatalara ve güvenlik açıklarına yol açabilir.

Saldırının İşleyişi Şu Şekildedir:

- Kötü Niyetli Düğüm: Ağda yer alan kötü niyetli bir düğüm, normal bir düğüm gibi davranır ve paket yönlendirme sürecine katılır.

- Seçici Düşürme: Bu düğüm, kendisine gelen tüm paketleri yönlendirmek yerine, bazılarını seçerek iletir ve diğerlerini düşürür. Bu seçim, aşağıdaki kriterlere göre yapılabilir:

- Paket türüne göre (örneğin, yönlendirme bilgilerini iletirken veri paketlerini düşürme).

- Paketin kaynağına veya hedefine göre (belirli düğümleri hedef alma).

- Zamanlama veya sıraya dayalı kriterler.

3. Etkisi: Bu saldırı, ağın yönlendirme protokollerini bozabilir, paket kaybına yol açabilir, ağ performansını düşürebilir ve hizmet aksatma (DoS) gibi diğer saldırılara zemin hazırlayabilir.

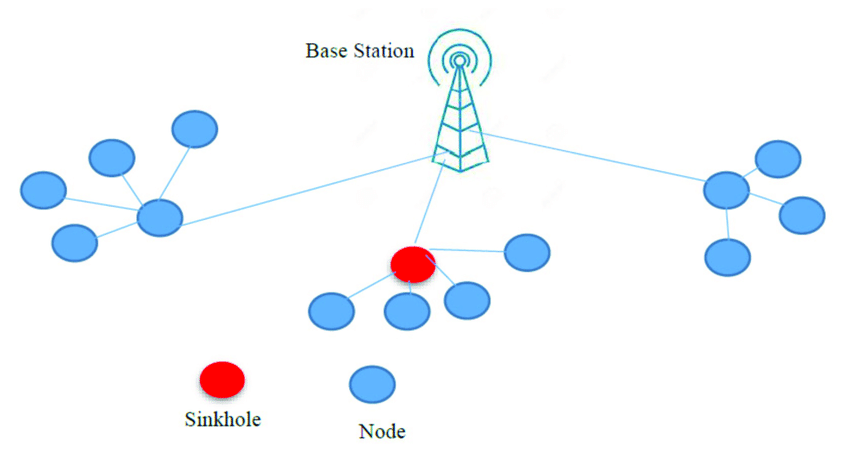

Sinkhole

Sinkhole saldırıları, kötü amaçlı yazılımlar tarafından ele geçirilen bir alan adının veya IP adresinin kontrolünü yeniden kazanmak için kullanılan bir tekniktir. Normalde bir botnet ya da zararlı yazılım tarafından kontrol edilen bir alan adı, DNS yönlendirmesiyle farklı bir sunucuya, yani bir “sinkhole” sunucusuna yönlendirilir. Bu sunucu, kötü amaçlı yazılımın zarar vermesini engeller ve saldırı trafiğini izleyerek, zararlı etkinlik hakkında bilgi toplar.

Sinkhole saldırılarının kullanıldığı bazı yaygın senaryolar şunlardır:

- Botnet engelleme: Bir botnetin komut ve kontrol (C&C) sunucusuna giden trafiği yakalamak için sinkhole sunucuları kullanılır. Bu sayede botnet’in yayılmasının önüne geçilebilir.

- Zararlı yazılım analizi: Sinkhole, zararlı yazılımın davranışını anlamak için bir araç olarak kullanılır. Kötü amaçlı yazılımın belirli bir alan adını ya da IP adresini nasıl kullanmaya çalıştığını izlemek mümkündür.

- Tehdit istihbaratı toplama: Sinkhole sunucuları, kötü amaçlı trafiği yönlendirerek, tehdit istihbaratı toplamak için kullanılabilir. Böylece saldırganların kullandığı IP adresleri, alan adları ve saldırı yöntemleri hakkında bilgi edinilir.

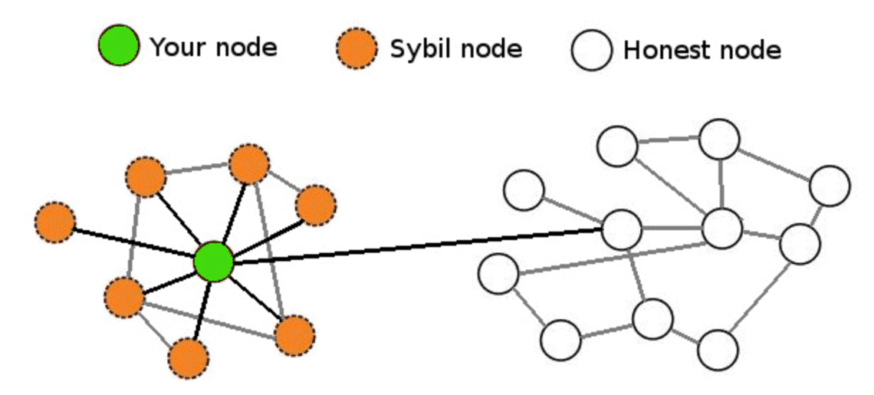

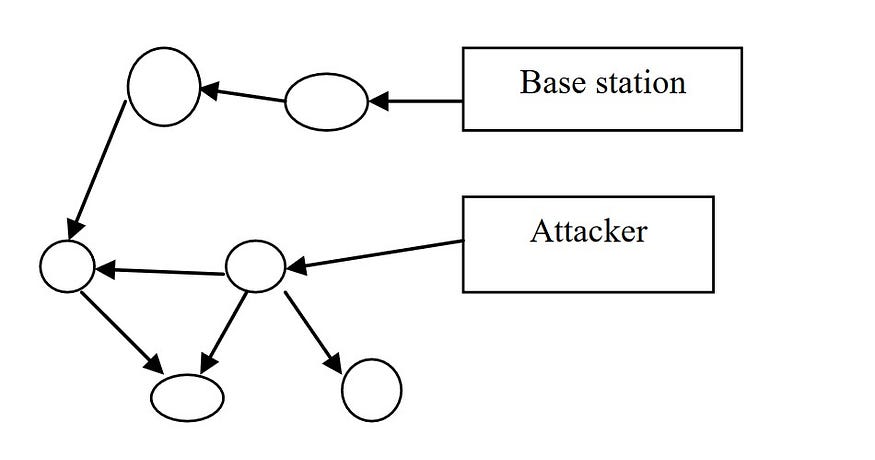

Sybil

Bu atakta kötücül algılayıcı düğümü kendisini ağdaki diğer düğümlere birden fazla kimlikle tanıtır. Bu durumda, kurban olarak seçilen düğüm bu kötücül düğümden gelen mesajları farklı düğümlerden geliyormuş gibi algılar. Kötücül düğüm bu şekilde kurban olarak seçtiği düğümlerin mesaj alıp vermesini engelleyebilir. Sybil atak yolu ile bir kötücül düğüm sürekli yanlış bilgi göndererek ağda toplanan bilgiyi fazlasıyla değiştirebilir.

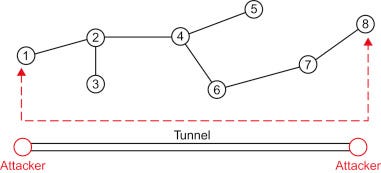

Wormhole

Bu atakta birden fazla kötücül düğüm birbirleri arasında yüksek iletişim kalitesine sahip bir kanal oluştururlar. Daha sonra yönlendirme için bu kanalın reklamını yaparak çevredeki algılayıcılardan baz istasyonuna gönderilmek üzere veri toplarlar.

Bu saldırının amacı, bir ele geçirilen düğümden gelen verileri, ağın diğer ucundaki başka bir kötücül düğüme bir tünelden iletir. Sonuç olarak diğer düğümler, yönlendirme algoritmasında sorunlara neden olabilecek diğer düğümlere gerçekte olduklarından daha yakın olduklarına inanmaları için kandırılabilir.

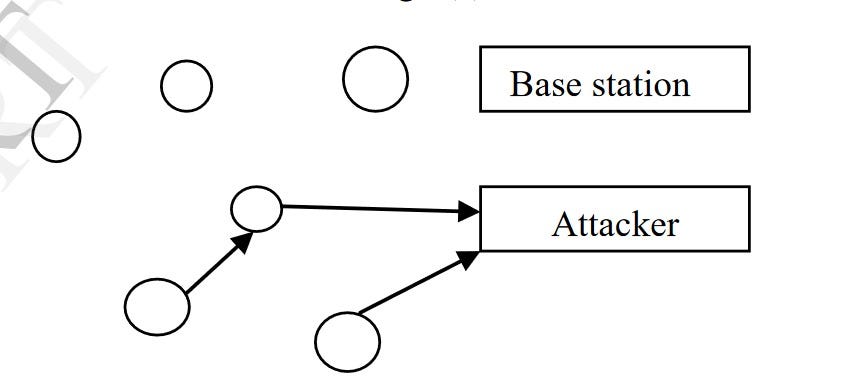

Hello Flood

Bu saldırıda bir kötücül düğüm çok yüksek güçte bir Hello paketini broadcast olarak yayınlar. Böylece çok sayıda düğüm uzakta bile olsa kötücül düğümü ebeveyn düğümü olarak seçer. bütün düğümler kötücül düğümü kendisine komşu olduğunu sanar ve hello mesajları kötücül düğüme göndermek için boşa enerji harcar. Bu durum gecikmeye ve ağda karışıklığa neden olur.

Sonuç olarak, normal iletişim kesintiye uğrar, düğümler hizmet veremez hale gelir ve veri kaybı yaşanabilir.

Siberle kalın, güvende kalın…