Hazırlayanlar: İlker Bitigiç ve Burak Çağrı Aydın

Günümüz dijital dünyasında bilgi, kurumlar ve bireyler için en değerli varlıklardan biri hâline gelmiştir. Bu bilginin saklandığı, işlendiği ve iletildiği sistemler ise her geçen gün daha karmaşık ve daha fazla tehdit altında kalmaktadır. Siber saldırıların sayısı ve karmaşıklık seviyesi artarken, güvenlik açıklarının erken tespiti ve giderilmesi kritik bir gereklilik hâline gelmiştir. İşte bu noktada zafiyet analizi (vulnerability analysis) devreye girer.

Zafiyet Analizi Nedir?

Zafiyet analizi; bir bilgi sisteminde, ağda, uygulamada veya donanımda bulunan ve kötü niyetli kişiler tarafından istismar edilebilecek güvenlik açıklarının sistematik olarak tespit edilmesi, sınıflandırılması ve raporlanması sürecidir. Bu süreç yalnızca mevcut zafiyetlerin bulunmasını değil, aynı zamanda bu zafiyetlerin risk seviyelerinin belirlenmesini ve giderilmesine yönelik önceliklendirme yapılmasını da kapsar.

Zafiyetler;

- Yanlış yapılandırılmış sunucular

- Güncel olmayan yazılımlar

- Zayıf parola politikaları

- Hatalı kodlama pratikleri

- Yetkilendirme ve kimlik doğrulama eksiklikleri

gibi birçok farklı kaynaktan ortaya çıkabilir. Zafiyet analizi, bu problemlerin saldırganlar tarafından kullanılmadan önce fark edilmesini sağlar.

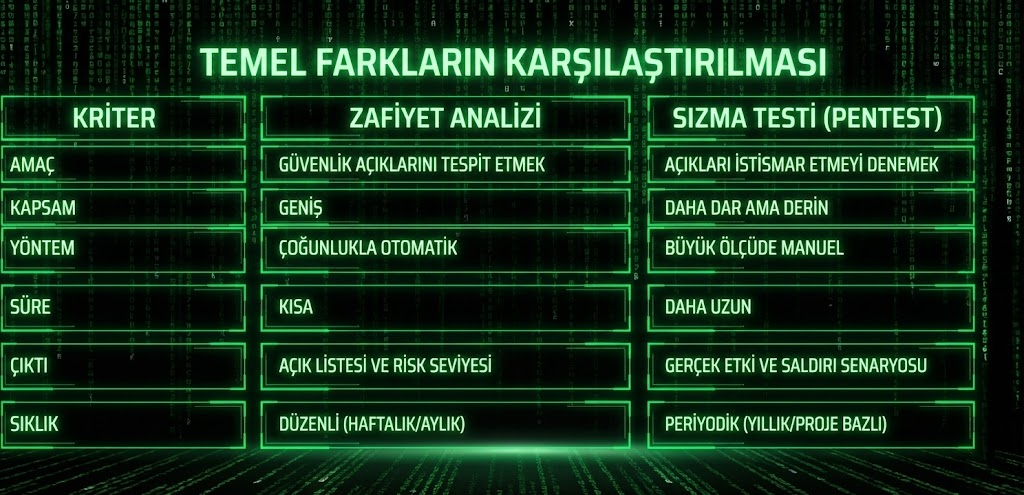

Zafiyet Analizi ile Sızma Testi Arasındaki Fark

Zafiyet analizi sıklıkla sızma testi (penetration testing) ile karıştırılır. Ancak aralarında temel bir fark vardır. Zafiyet analizi, sistemdeki olası açıkları bulmaya ve listelemeye odaklanırken; sızma testi bu açıkların gerçekten istismar edilip edilemeyeceğini göstermeyi amaçlar. Başka bir deyişle zafiyet analizi “Nerede risk var?” sorusuna cevap verirken, sızma testi “Bu risk gerçekten sömürülebilir mi?” sorusunu yanıtlar.

Neden Önemlidir?

Zafiyet analizinin önemi hem teknik hem de stratejik boyutta değerlendirilebilir:

- Proaktif Güvenlik Sağlar: Saldırı gerçekleşmeden önce önlem alınmasına olanak tanır.

- Veri İhlallerini Önler: Kişisel ve kurumsal verilerin sızdırılma riskini azaltır.

- Yasal ve Regülasyonlara Uyum Sağlar: KVKK, GDPR, ISO 27001 gibi standartlar düzenli güvenlik kontrollerini zorunlu kılar.

- Kurumsal İtibar Kaybını Engeller: Güvenlik ihlalleri marka değerine ciddi zararlar verebilir.

- Kaynakların Verimli Kullanılmasını Sağlar: Risk seviyesine göre önceliklendirme yapılarak zaman ve maliyet tasarrufu sağlanır.

Özellikle finans, sağlık, eğitim ve kamu sektörlerinde zafiyet analizi artık bir tercih değil, zorunluluk hâline gelmiştir.

Zafiyet Analizi vs. Sızma Testi (Pentest): Farkı Anlamak

Siber güvenlik alanında en sık karşılaşılan kavramlardan ikisi zafiyet analizi (vulnerability analysis) ve sızma testidir (penetration testing – pentest). Bu iki yaklaşım çoğu zaman birbirinin yerine kullanılsa da amaçları, yöntemleri ve çıktıları bakımından önemli farklar barındırır. Etkili bir güvenlik stratejisi oluşturabilmek için bu farkların doğru anlaşılması kritik öneme sahiptir.

Zafiyet Analizi: Geniş Kapsamlı Bir Tarama

Zafiyet analizi, bir sistemde mevcut olan güvenlik açıklarını geniş kapsamlı ve sistematik bir şekilde tespit etmeyi amaçlar. Bu süreçte genellikle otomatik araçlar kullanılarak ağlar, sunucular, işletim sistemleri ve uygulamalar taranır.

Zafiyet analizinin temel özellikleri şunlardır:

- Bilinen güvenlik açıklarını (CVE’ler) tespit etmeye odaklanır

- Otomatik araçlarla hızlı ve tekrarlanabilir şekilde uygulanabilir

- Açıkların varlığını gösterir, istismar edilip edilmediğini test etmez

- Risk seviyelerine göre raporlama ve önceliklendirme sağlar

Bu yönüyle zafiyet analizi, kurumlara “Nerelerde zayıfız?” sorusunun cevabını verir. Ancak tek başına, bu açıkların gerçek bir saldırı senaryosunda ne kadar tehlikeli olduğunu tam olarak ortaya koyamaz.

Sızma Testi (Pentest): Gerçek Saldırı Senaryosu

Sızma testi ise bir saldırganın bakış açısıyla hareket ederek, tespit edilen (veya henüz tespit edilmemiş) zafiyetlerin gerçekten istismar edilip edilemeyeceğini test eder. Pentest süreci çoğunlukla manuel teknikler, özel araçlar ve uzman analistler tarafından yürütülür.

Sızma testinin öne çıkan yönleri:

- Gerçek dünyadaki saldırı tekniklerini simüle eder

- Zafiyetlerin etkisini ve sonuçlarını gösterir

- Yetki yükseltme, veri sızdırma gibi senaryoları test eder

- Daha derin ama sınırlı kapsamlıdır

Hangisi Ne Zaman Kullanılmalı?

Aslında bu iki yaklaşım birbirinin alternatifi değil, tamamlayıcısıdır. İdeal bir güvenlik mimarisinde:

- Zafiyet analizi, düzenli aralıklarla yapılarak sistemin genel güvenlik durumu izlenir.

- Sızma testi, kritik sistemler için veya büyük değişikliklerden sonra uygulanarak gerçek risk seviyesi ölçülür.

Bir benzetme yapmak gerekirse; zafiyet analizi, bir binadaki tüm kapı ve pencerelerin kilitlerini kontrol etmeye benzerken, pentest bu kilitleri gerçekten kırmaya çalışmaktır.

Zafiyet Yönetim Döngüsü (The Vulnerability Management Lifecycle)

Siber güvenlikte zafiyetlerin tespit edilmesi tek başına yeterli değildir. Asıl önemli olan, bu zafiyetlerin süreklilik arz eden, ölçülebilir ve yönetilebilir bir süreç içerisinde ele alınmasıdır. İşte bu yaklaşım, Zafiyet Yönetim Döngüsü (Vulnerability Management Lifecycle) olarak adlandırılır. Bu döngü, kurumların güvenlik açıklarını rastgele değil; planlı, sistematik ve sürdürülebilir bir şekilde yönetmesini sağlar.

Zafiyet Yönetimi Nedir?

Zafiyet yönetimi; bilgi sistemlerinde bulunan güvenlik açıklarının keşfedilmesi, değerlendirilmesi, önceliklendirilmesi, giderilmesi ve yeniden doğrulanması süreçlerinin tamamını kapsayan sürekli bir güvenlik pratiğidir. Tek seferlik taramalar yerine, sürekli iyileştirmeyi hedefler.

Zafiyet yönetimi, yalnızca teknik ekiplerin sorumluluğu değildir; BT, yazılım, operasyon ve yönetim katmanlarının birlikte çalışmasını gerektirir.

Zafiyet Yönetim Döngüsünün Temel Aşamaları

Zafiyet yönetim döngüsü genel olarak beş ana adımdan oluşur:

1. Varlıkların Tanımlanması (Asset Discovery)

Etkili bir zafiyet yönetimi için öncelikle neyi koruduğunuzu bilmeniz gerekir. Bu aşamada:

- Sunucular

- Ağ cihazları

- Web ve mobil uygulamalar

- Bulut kaynakları

- Üçüncü parti sistemler

envanter hâline getirilir. Eksik veya güncel olmayan varlık envanteri, zafiyet yönetiminin en büyük zayıf noktalarından biridir.

2. Zafiyetlerin Tespiti (Vulnerability Identification)

Bu aşamada, belirlenen varlıklar üzerinde zafiyet taramaları gerçekleştirilir. Genellikle otomatik araçlar kullanılır:

- Bilinen CVE’lerin tespiti

- Yanlış yapılandırmaların bulunması

- Güncel olmayan yazılımların belirlenmesi

Amaç, sistemde potansiyel olarak istismar edilebilir tüm güvenlik açıklarını ortaya çıkarmaktır.

3. Risk Değerlendirmesi ve Önceliklendirme (Risk Assessment & Prioritization)

Her zafiyet aynı derecede tehlikeli değildir. Bu nedenle tespit edilen açıklar:

- CVSS skorları

- Sistemin kritiklik seviyesi

- Açığın istismar edilebilirliği

- İş sürekliliğine olası etkisi

gibi kriterlere göre değerlendirilir ve önceliklendirilir. Bu adım, sınırlı kaynakların doğru alanlara yönlendirilmesini sağlar.

4. Giderme ve İyileştirme (Remediation & Mitigation)

Önceliklendirilen zafiyetler için aksiyon alınır. Bu aksiyonlar:

- Güvenlik yamalarının uygulanması

- Konfigürasyonların düzeltilmesi

- Güvensiz servislerin kapatılması

- Geçici önlemler (mitigation) alınması

şeklinde olabilir. Bazı durumlarda zafiyet tamamen kapatılamıyorsa, riski azaltacak geçici çözümler uygulanır.

5. Doğrulama ve Sürekli İzleme (Verification & Continuous Monitoring)

Zafiyet giderildikten sonra, yapılan işlemin gerçekten etkili olup olmadığı yeniden test edilmelidir. Ardından süreç burada bitmez; yeni zafiyetler ve sistem değişiklikleri için sürekli izleme devam eder.

Bu aşama, zafiyet yönetim döngüsünün süreklilik kazandığı noktadır.

Zafiyet Yönetim Döngüsünün Önemi

Zafiyet yönetim döngüsü sayesinde kurumlar:

- Güvenlik risklerini kontrol altında tutar

- Saldırı yüzeyini sürekli küçültür

- Regülasyonlara uyum sağlar

- Olası veri ihlallerinin önüne geçer

- Reaktif değil, proaktif bir güvenlik yaklaşımı benimser

4. Yaygın Zafiyet Tarama Türleri

Zafiyet taraması (Vulnerability Scanning), BT varlıklarındaki bilinen güvenlik açıklarını proaktif bir şekilde belirlemek için otomatik araçların kullanıldığı temel bir süreçtir. Doğru tarama türünün seçimi, güvenlik duruşunu bütünsel olarak anlamak için kritik öneme sahiptir.

4.1. Kapsama Alanına Göre Tarama

- Dış Ağ Zafiyet Taraması (External Scan): Kuruluşun internete açık varlıkları (web sunucuları, güvenlik duvarları, açık portlar) hedeflenir. Dışarıdan bir saldırganın ağa ilk erişim noktasını bulabileceği zayıflıkları tespit etmeyi amaçlar.

- İç Ağ Zafiyet Taraması (Internal Scan): Kuruluşun dahili ağı içindeki sistemler ve cihazlar taranır. Amaç, bir saldırganın veya içeriden tehdit unsurunun ağa eriştikten sonra yatay hareket edebileceği veya hassas verilere ulaşabileceği zayıflıkları ortaya çıkarmaktır.

4.2. Kimlik Doğrulamasına Göre Tarama

- Kimlik Bilgisi Doğrulanmamış Tarama (Unauthenticated Scan / Black-box): Herhangi bir kullanıcı adı veya parola olmadan, dışarıdan bir saldırganın bakış açısıyla yapılır. Yalnızca ağ trafiği ve hizmet banner’ları gibi yüzeysel bilgilere dayanır.

- Kimlik Bilgisi Doğrulanmış Tarama (Authenticated Scan / White-box): Geçerli ve yetkili kullanıcı kimlik bilgileri kullanılarak yapılır. Sistemin tüm konfigürasyon ayarlarını, yama seviyelerini ve kullanıcı izinlerini kontrol ederek çok daha doğru ve kapsamlı sonuçlar sunar.

4.3. Hedeflenen Sistem Türüne Göre Tarama

- Ağ Tabanlı Tarama (Network-Based): Ağ altyapısındaki zayıflıkları (açık portlar, yanlış yapılandırılmış hizmetler) belirler.

- Web Uygulama Taraması (Web Application Scans): Web uygulamalarının kendine has zafiyetlerini (SQL Injection, XSS, OWASP Top 10 zafiyetleri vb.) hedefler.

- Veritabanı Taraması (Database Scans): Veritabanı yönetim sistemlerindeki (DBMS) zayıf parolalar, varsayılan konfigürasyonlar ve yetkilendirme hatalarını arar.

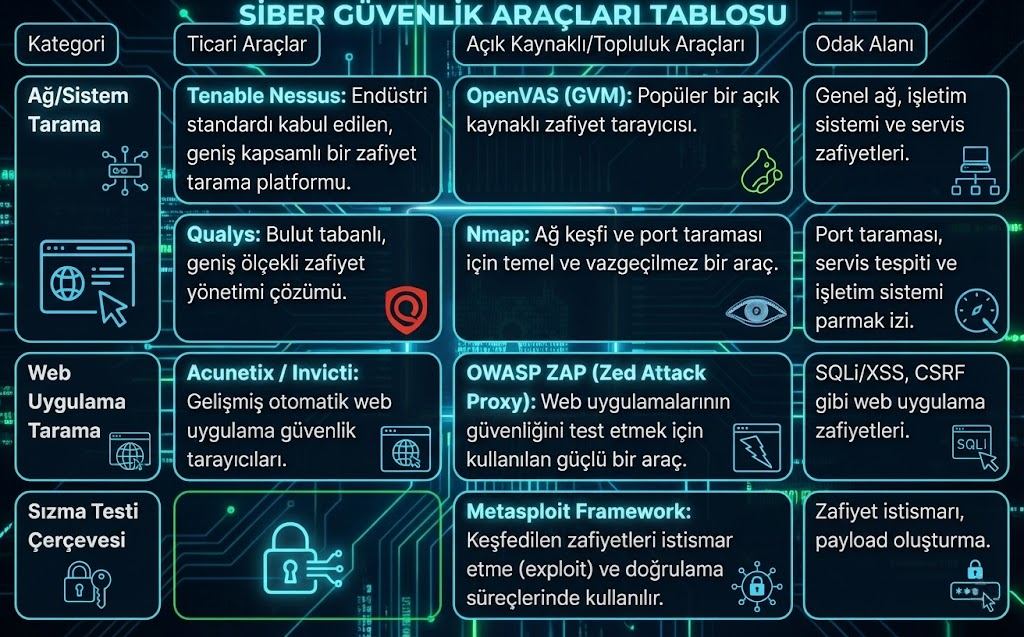

5. Kullanılan Popüler Araçlar

Zafiyet analizi sürecinde kullanılan araçlar genellikle ticari ve açık kaynaklı (Open-Source) olarak iki ana kategoriye ayrılır. Bu araçlar, ağ keşfinden detaylı sistem ve uygulama zafiyet analizine kadar geniş bir yelpazede hizmet sunar.

Bu araçlar, zafiyet tarama döngüsünde kritik rol oynar; sistemleri otomatik olarak tarayarak binlerce bilinen güvenlik açığını hızlıca tespit ederler.

6. Zafiyetlerin Skorlanması: CVSS Nedir?

Zafiyet taraması sonucunda yüzlerce, hatta binlerce potansiyel güvenlik açığı tespit edilebilir. Bir güvenlik ekibi, bu zafiyet yığınını yönetebilmek ve onarım çabalarını önceliklendirebilmek için bir standarda ihtiyaç duyar. İşte bu noktada CVSS (Common Vulnerability Scoring System – Ortak Zafiyet Skorlama Sistemi) devreye girer.

6.1. CVSS Nedir?

CVSS; zafiyetlerin ciddiyetini objektif, standart ve sayısal bir şekilde değerlendirmek için kullanılan açık bir çerçevedir. Zafiyetin risk seviyesini 0.0 ile 10.0 arasında bir puanla ifade eder:

- Düşük: 0.1 – 3.9

- Orta: 4.0 – 6.9

- Yüksek: 7.0 – 8.9

- Kritik: 9.0 – 10.0

6.2. CVSS Temel Metrikleri

CVSS skoru, bir zafiyetin temel özelliklerini tanımlayan üç ana metrik grubu kullanılarak hesaplanır:

- Temel Metrikler (Base Metrics): Zafiyetin doğasında bulunan ve zamanla değişmeyen özelliklerdir. Zafiyetin teknik ciddiyetini belirler.

- Saldırı Vektörü (Attack Vector – AV): Saldırının nereden başlatılabileceği (Ağ, Komşu Ağ, Yerel, Fiziksel).

- Saldırı Karmaşıklığı (Attack Complexity – AC): Saldırının başarılı olması için gereken koşulların karmaşıklığı.

- Gereken Ayrıcalıklar (Privileges Required – PR): Saldırganın sahip olması gereken yetki seviyesi.

- Etki (Impact – C/I/A): Gizlilik (Confidentiality), Bütünlük (Integrity) ve Kullanılabilirlik (Availability) üzerindeki potansiyel etkiler.

- Zamansal Metrikler (Temporal Metrics): Zafiyetin mevcut durumunu, istismar kodunun varlığını veya yamanın yayınlanma durumunu gösterir. Bu skorlar zamanla değişebilir.

- Çevresel Metrikler (Environmental Metrics): Zafiyetin kuruluşun kendi özel ortamındaki önemini ve kritikliğini yansıtır.

CVSS, güvenlik uzmanlarının ve yöneticilerinin, sınırlı kaynakları en kritik zafiyetleri gidermeye odaklamasını sağlayarak etkili bir risk yönetimi yapılmasının temelini oluşturur.

Kaynakça

- ISC2 (International Information System Security Certification Consortium): https://www.isc2.org/

- FIRST (Forum of Incident Response and Security Teams): https://www.first.org/cvss/v3.1/user-guide

- NIST (National Institute of Standards and Technology): https://nvd.nist.gov/

- Tenable: https://www.google.com/search?q=https://www.tenable.com/blog/vulnerability-scanning-vs-penetration-testing

- OWASP (Open Web Application Security Project): https://www.zaproxy.org/

- Heimdal Security: https://www.google.com/search?q=https://heimdalsecurity.com/blog/what-is-vulnerability-scanning/

- Astra Security: https://www.google.com/search?q=https://www.getastra.com/blog/security-audit/types-of-vulnerability-scanning/

- IBM: https://www.ibm.com/topics/vulnerability-scanning

- NIST SP 800-40, Guide to Enterprise Patch Management Technologies

- NIST SP 800-115, Technical Guide to Information Security Testing and Assessment

- ENISA, Vulnerability Management Best Practices

- SANS Institute, Vulnerability Management Lifecycle

- ISO/IEC 27001 & ISO/IEC 27002 – Information Security Controls

- OWASP Foundation, Vulnerability Scanning vs Penetration Testing

- NIST SP 800-115, Technical Guide to Information Security Testing and Assessment

- ENISA, Penetration Testing Methodologies and Tools

- EC-Council, Penetration Testing Concepts

- Scarfone, K. et al., Guide to Security Testing, NIST

- OWASP Foundation, OWASP Top 10 – Web Application Security Risks

- NIST, SP 800-115: Technical Guide to Information Security Testing and Assessment

- ENISA, Vulnerability Assessment Methodologies

- Scarfone, K., & Mell, P. (2012). Guide to Intrusion Detection and Prevention Systems, NIST

- ISO/IEC 27001:2022 – Information Security Management Systems